文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

▏摘要

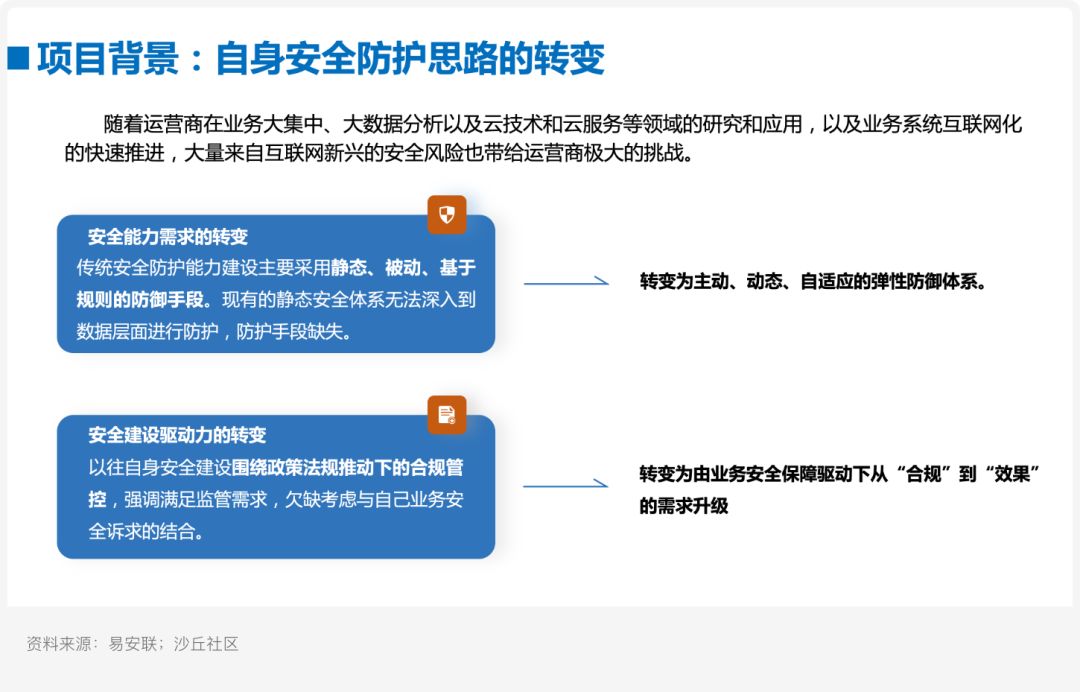

数字化时代下 , 某省级运营商对安全能力的需求转变为主动、动态、自适应的弹性防御体系 , 安全建设驱动力转变为从“合规”到“效果”的需求升级 。 安全防护思路的转变促使该省级运营商建设零信任安全体系 , 在不影响现有安全体系和业务正常访问下 , 打造动态、可观、可控、可查的安全办公环境 , 实现信息安全方面的数字化转型 。 本案例旨在为企业的零信任安全体系建设提供经验借鉴 。

▏关键发现

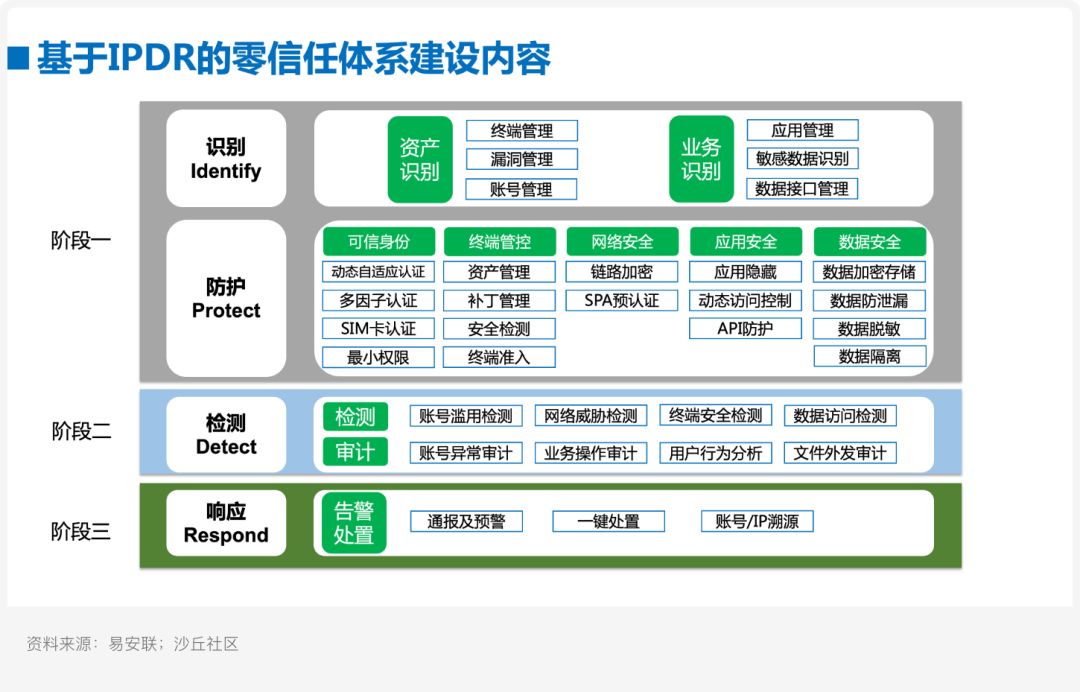

? 从业务角度看 , 零信任安全体系建设分为三个关键步骤 , 第一步是为了实现可知 , 重点是搭建零信任基础架构 , 建立基本的资产管理和访问准入能力 , 第二步是为了实现可管 , 重点是建设零信任安全风险管控模型 , 实现动态访问控制 , 第三步是为了实现可感 , 重点是构建零信任安全大脑 , 建立完善的风险识别体系;

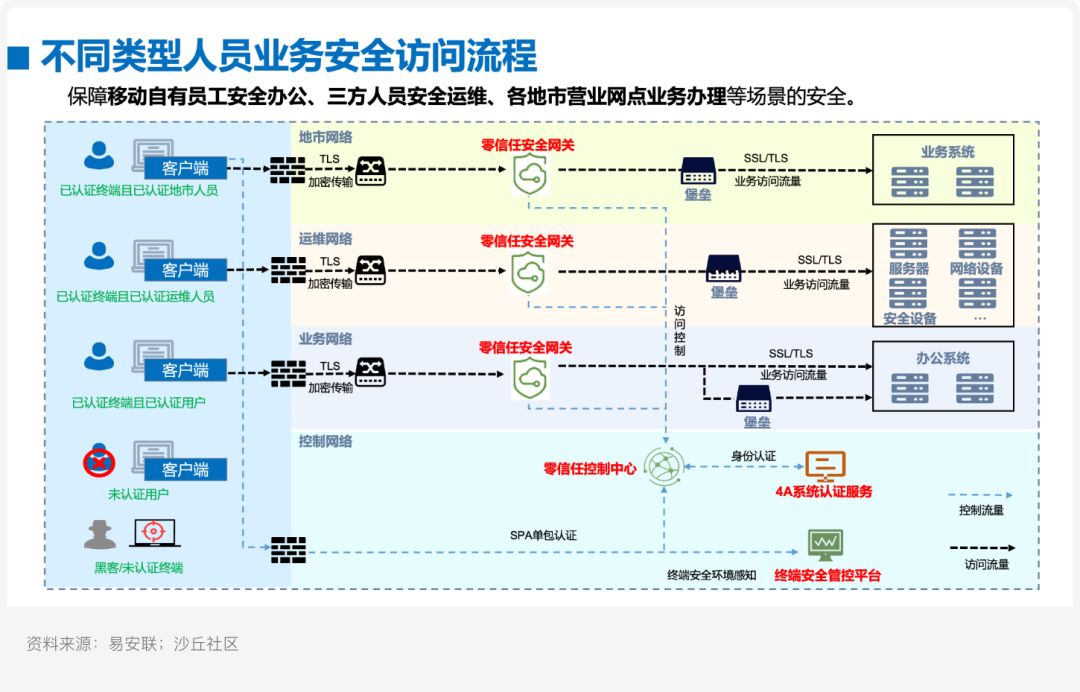

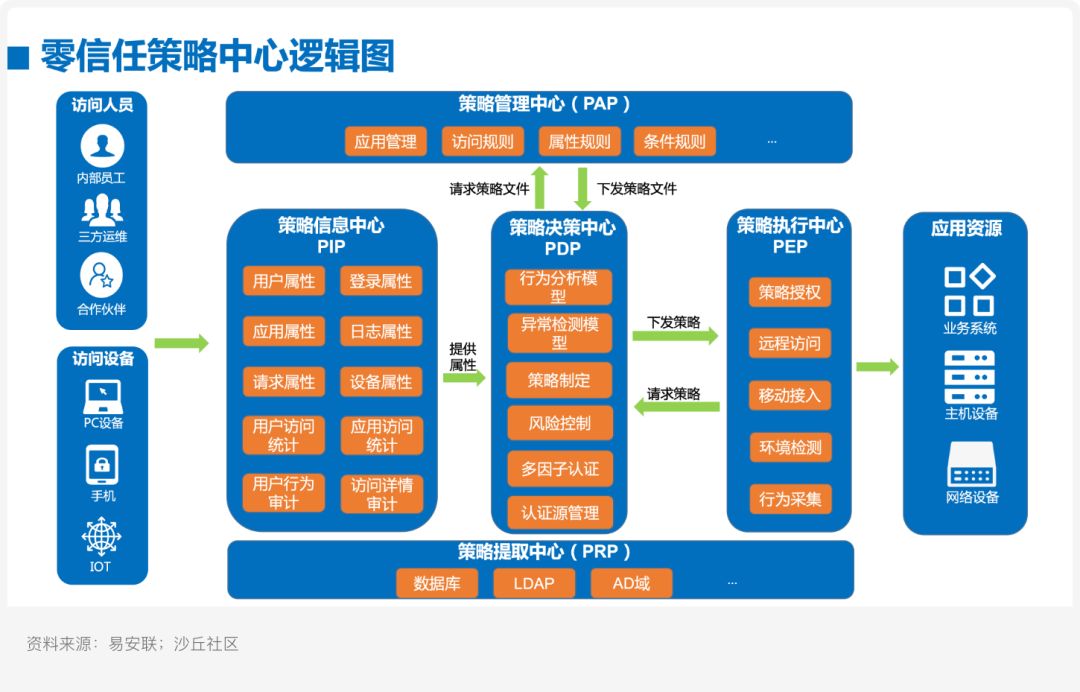

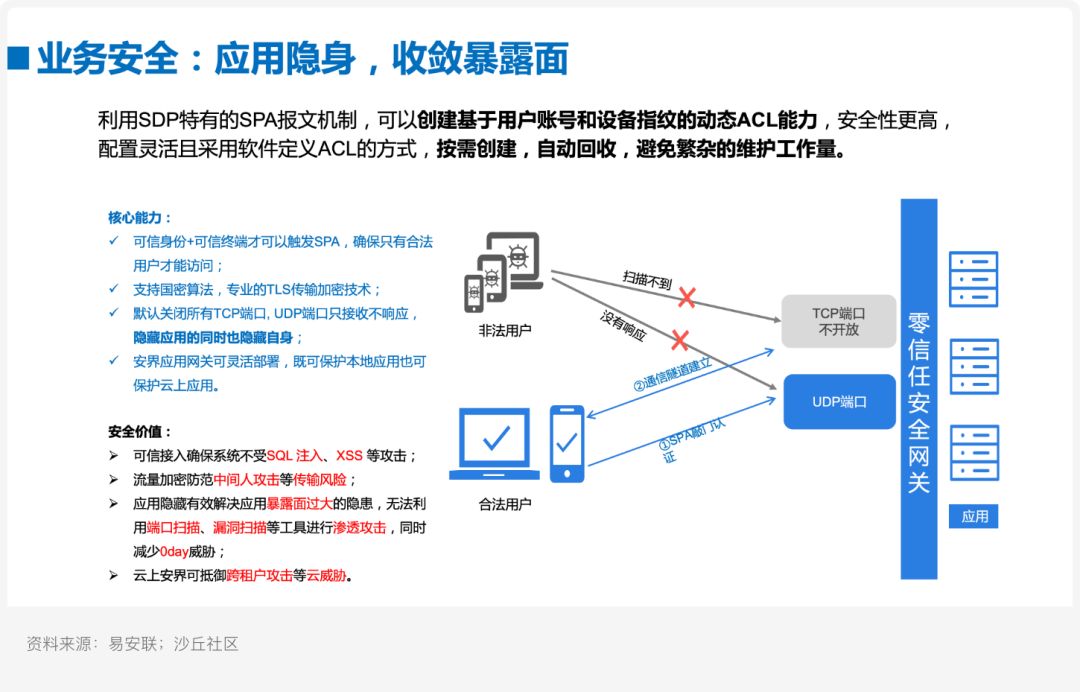

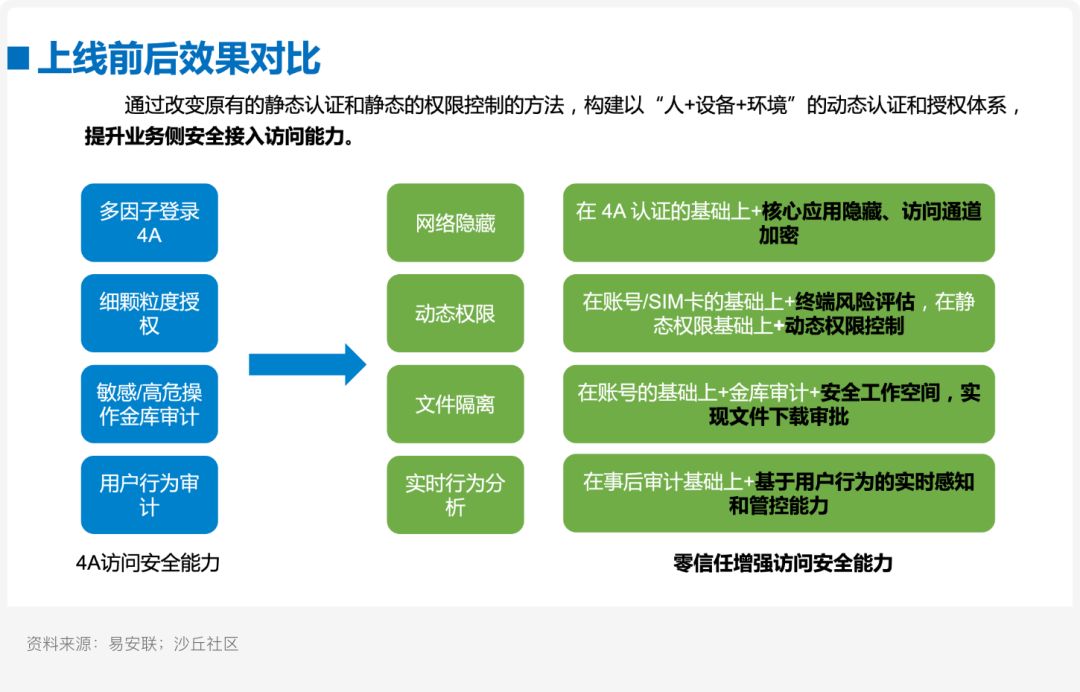

?零信任安全体系充分利用企业原有的4A访问安全能力 , 并在此基础上 , 改变原有的静态认证和静态权限控制方法 , 构建以“人+设备+环境”的动态认证和授权体系 , 提升业务侧的安全接入访问能力 , 从单因子登录4A到隐藏4A暴露面及多因子融合认证 , 从细颗粒度授权到动态授权 , 从敏感/高危操作金库审计到文件隔离 , 从用户行为审计到实时行为分析 。

▏分析师建议

? 零信任项目涉及角色较多 , 沟通协调难度大 , 企业在建设零信任时应成立专门的项目小组以提升协作效率 , 包含安全组、网络组、主机组、业务组及供应商成员等 , 对用户组网、业务流程进行多次调研和访谈 , 深入了解企业业务流程;

?零信任安全体系建设应从实际的业务现状出发 , 结合业务场景和风险等级提出建设优先级 , 分步建设 , 阶段性获得公司高层的认可 , 进一步推动业务部门的配合度 。

分享专家:张晓东 , 易安联方案营销总监作者:沙丘社区分析师团队

01项目背景某省级运营商(以下简称“A运营商”)的核心业务系统积累并掌握着大量的客户信息、生产数据和运营信息 , 涉及到国家政策、个人隐私、运营商自身发展等多个方面 。 在数字化时代 , A运营商业务增长迅速 , 并逐渐向以下四个方向发展:

第一 , 高度的数字化模式 。 A供应商的内网和外网有大量的业务系统 , 这些业务系统正在逐步向数字化方向迭代;

- 三星|三星2022供应商名单公布 四家企业被删除

- 删除c盘里的四个文件夹,删除完毕后立刻腾出10gb存储空间

- 电脑老是自动安装软件|电脑自动弹出广告和软件删除后又自动出现,这两个原因都一样

- 肾癌|单细胞水平肾癌研究揭示潜在药物靶点

- 研究团队|我科学家实现植物药可卡因的从头生物合成

- 点读机/笔包装机,有品牌第二课堂,有道,步步高,作业帮等电子教育产品包膜案例

- 删除|深夜偷看“不良网站”,明明删了浏览记录,为啥麻烦还是找上门?

- 美团成立机器人研究院,藏下一个「火星」梦

- 我们都知道地球上海洋的面积在70%以上|深海中有可能存在大型海洋生物吗?让研究员告诉你答案

- 照片永久删除怎么恢复?用数据恢复专家来找回!