文章图片

DNS是网络连接中的重要一环 , 它与路由系统共同组成互联网上的寻址系统 , 如果DNS遭遇故障 , “导航系统”失效 , 网络连接就会出现无法触达或到达错误地址的情况 。 由于的DNS重要作用及天生脆弱性 , 导致DNS自诞生之日起 , 就成为网络攻击的重点目标 , 其中DNS劫持是最常见危害最大的攻击方式 。 接下来 , 本文针对DNS劫持原理和应对方式做下简单介绍 。

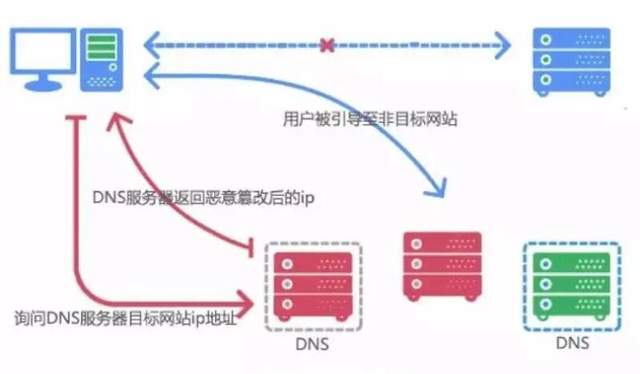

什么是DNS劫持?DNS劫持就是通过各种技术手段取得域名的解析控制权 , 进而修改域名的解析记录 , 将域名指向的服务器IP修改为受控制的IP地址 , 从而将用户引导至虚假网站 , 实现窃取用户信息 , 破坏正常服务的目的 。

DNS劫持的危害DNS劫持的危害是双向多面的 。 对于用户而言 , 它通过将用户引导至与原网站十分相似的网站 , 并诱导用户输入账号、密码、身份证等敏感信息 , 从而造成个人信息泄露、财产损失等风险 。 对于企业机构而言 , 它会让企业机构失去对域名的控制权 , 导致站点不能访问 , 正常流量流失 , 业务无法正常运行 , 进而对企业形象和经济利益造成影响 。

DNS劫持示意图

DNS劫持案例(1)2009年巴西最大银行Bandesco巴西银行遭遇DNS劫持 , 1%的用户被钓鱼 。 受影响的用户被重定向到另一个虚假银行网站 , 该网站试图窃取用户密码并安装恶意软件 。

(2)2010年1月12日 , 发生著名的“百度域名被劫持”事件 , 很多网民发现百度首页无法登录的异常情况 。 而根据百度域名的whois查询结果发现 , 该网站域名被劫持到雅虎下面的两个域名服务器 , 另有部分网民发现网站页面被篡改成黑色背景和伊朗国旗 , 对百度的安全形象和业务运行造成非常恶劣的影响 。

(3)2012年 , 日本三井住友银行、三菱东京日联银行和日本邮储银行提供的网上银行服务都被钓鱼网站劫持 , 出现试图获取用户信息的虚假页面 , 当用户登录官网网站后 , 会弹出要求用户输入账号密码的页面 , 页面上还显示银行的标志 , 如果不仔细分辨 , 很难分清真假 。

(4)2013年5月 , 发生史上最大规模的DNS钓鱼攻击事件 , 造成800用户被感染 。

(5)2014年1月21日 , 全国出现大范围DNS故障 , 中国顶级域名根服务器发生故障 , 造成大部分网站受影响 。

从上面这些案例中可以看出DNS劫持是一种范围波及大、影响深远的网络攻击手段 , 不但对用户的信息财产安全造成严重的威胁 , 也会对企业的品牌形象、线上流量以及业务开展产生巨大损失 , 因此了解DNS劫持原理并针对性地做好应对策略至关重要 。

DNS劫持原理介绍DNS劫持原理 , 需要首先了解典型的DNS解析流程 。 当客户端发起域名请求时 , 本地递归服务器(大多数情况下为运营商DNS)或公共DNS会通过向根域名服务器、顶级域名服务器到权威域名服务器一级一级查询 , 并将最终查询结果返回给客户端 。

除了这种典型解析流程外 , 由于DNS缓存的存在 , 当客户端发起请求时 , 浏览器缓存、hosts文件、本地递归服务器DNS缓存会先将本地储存的解析记录直接告知客户端 , 从而省去全球递归查询的步骤 。

从上面DNS解析流程中可以看出 , 一次完整的DNS查询具备以下两个特点:

链路长 , 查询过程包含多次、多级网络通信;

参与角色多 , 查询过程涉及客户端(浏览器缓存、hosts文件)、递归解析服务器、权威解析服务器等角色 。

- 中国互联网络信息中心将为100万家中小企业提供国家域名免费注册服务

- 域名|行业拆解测评9:社区团购团长

- 域名|什么是DNS劫持?如何进行有效应对?

- spring|掌机与分体VR结合,小派Pimax Portal浅析

- 黑客|【仲裁案例】国内一投资人的域名同时被两家公司仲裁,结果如何?

- switch(NS)下载慢怎么办,除了复杂的DNS,还有这几种办法

- 域名|【探讨】从最近曝光的高价交易来看:为什么国外终端都亲睐单词域名?

- 域名|快来迎接新挑战吧!设计一个优秀的网站

- 域名|网赚篇--国外广告联盟怎么做?

- 宝贝|SSL证书绑定域名还是绑定IP?